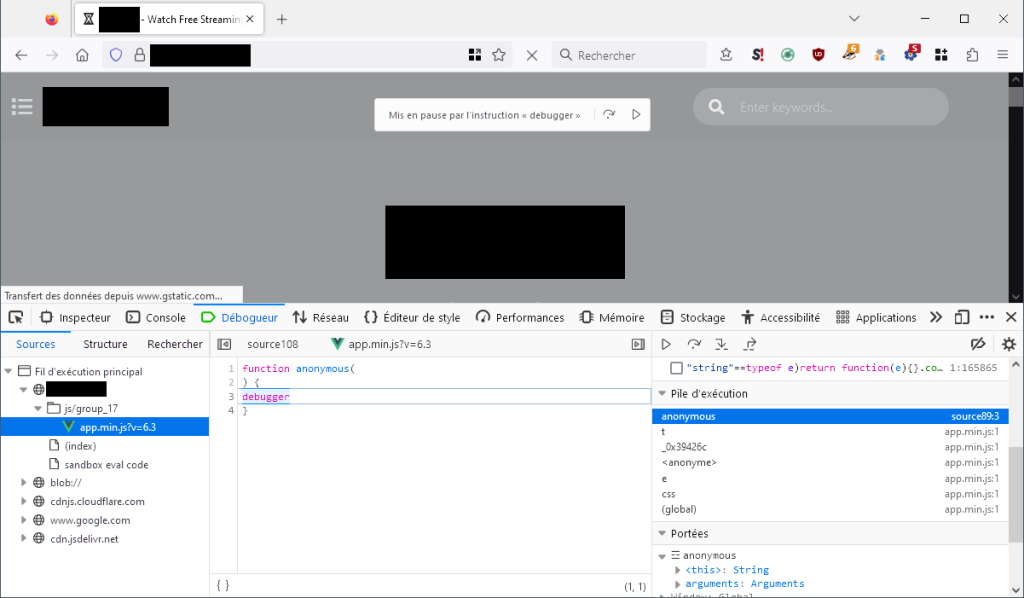

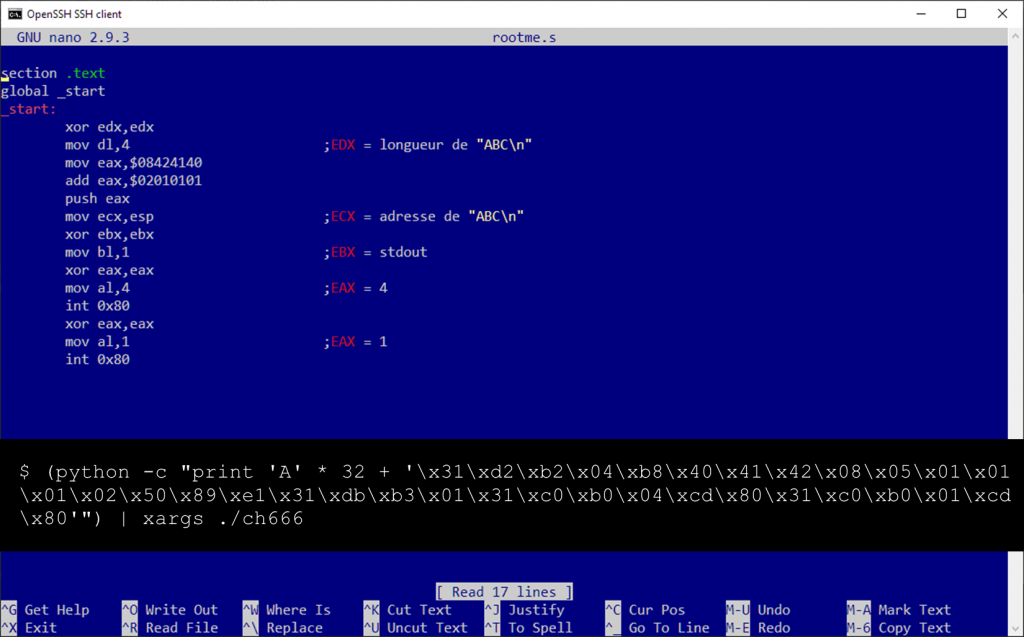

Certains sites de streaming trouvent malin d'interdire l'accès au débogueur de Firefox. Qui entreprend de l'activer se trouve confronté à un point d'arrêt sur exécution de l'instruction

debugger, point d'arrêt qu'il est visiblement impossible de désactiver. Par exemple :

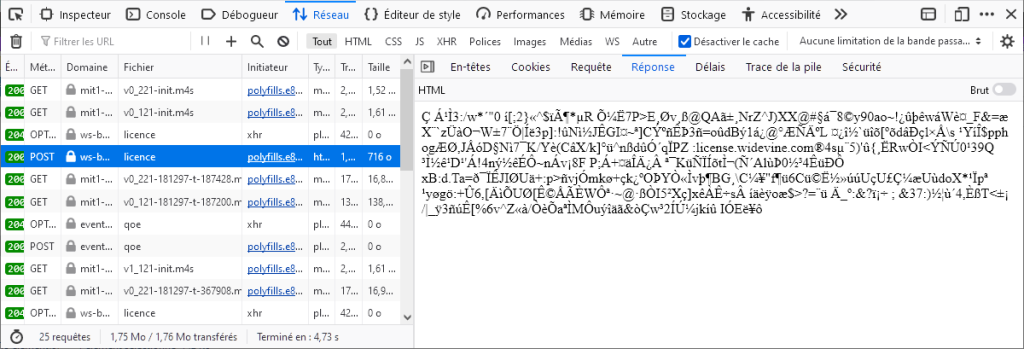

Dans ces conditions, impossible d'accéder au moniteur Réseau du débogueur pour visualiser la requête à une playlist dont il serait possible d'utiliser l'URL pour télécharger la vidéo via un outil quelconque, notamment ffmpeg.

Heureusement, il existe une solution très simple pour y parvenir : prendre quelques minutes pour écrire une extension.

Continuer la lecture de "Contourner la protection « debugger » des sites de streaming"